1. [25 II] Czym jest kryptografia. Szyfry stare: substitution cipher, polyalphabetic, Enigma. Tajność doskonała, Szyfr Vernama.

2. [4 III] Szyfry strumieniowe. Generatory pseudolosowe. Przewidywalność generatora. Testy statystyczne. Przykłady: WEP 802.11b, RC4, GSM (A5/1), DVD (CSS). Nowoczesne szyfry strumieniowe: eStream.

Lista 1: L1 (do: 15 III). Dane: Podaj numer indeksu:

Lista 2: RNGs

Lista 3: Backdoor/CPA-distinguisher

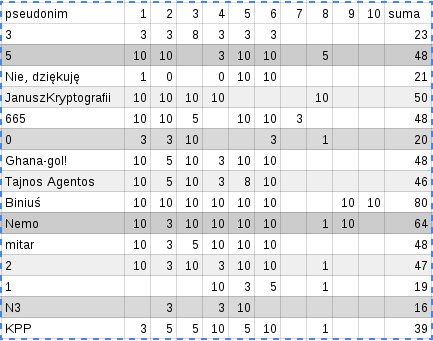

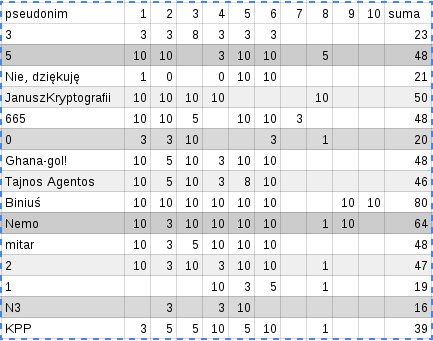

Wyniki egzaminu z dnia 23 VI. Osoby, które nie podały pseudonimów, otrzymały pseudonimy wg. następującej zadady: psudonimem jest reszta z dzielenia przez 7 sumy cyfr występujących w numerze indeksu.

Termin egzaminu poprawkowego: poniedziałek, godzina 11, sala D1.312b.

Na poprawkę zaproszeni są wszyscy, którzy chcą otrzymać lepszą ocenę. Będzie się liczyć lepszy wynik z dwóch egzaminów.

Sugeruję powtórzenie definicji CPA/CCA, dowodów z wiedzą zerową (można zacząć od: ZKP dla dzieci), podziału sekretu, oblivious transfer, idei związanych z secure function evaluation/multiparty computation.

Termin egzaminu poprawkowego: poniedziałek, godzina 11, sala D1.312b.

Na poprawkę zaproszeni są wszyscy, którzy chcą otrzymać lepszą ocenę. Będzie się liczyć lepszy wynik z dwóch egzaminów.

Sugeruję powtórzenie definicji CPA/CCA, dowodów z wiedzą zerową (można zacząć od: ZKP dla dzieci), podziału sekretu, oblivious transfer, idei związanych z secure function evaluation/multiparty computation.

- Handbook of Applied Cryptography (www) - A. J. MenezesP. C. van OorschotS. A. Vanstone

- Cryptography. Theory and practice - Douglas R. Stinson

- Introduction to modern cryptography - Jonathan KatzYehuda Lindell

- The Foundations of Cryptography (www) - Oded Goldreich

- Lecture Notes on Cryptography (www) - S. GoldwasserM. Bellare